Von den massiven Datenschutzverletzungen bei T-Mobile und The Guardian, bis hin zu den weitreichenden Serviceausfällen bei Microsoft oder Datenklau bei PayPal – 2022 war ein hartes Jahr für Unternehmen und Verbraucher in Sachen Cybersecurity gleichermassen.

Bevor Sie Ihren Notfallplan Cyberangriff überprüfen, studieren Sie die Liste mit 35 der aktuellsten Statistiken und Fakten zur Cybersicherheit. Diese sollten Sie für 2023 und darüber hinaus kennen. Danach müssen Sie den Notfallplan Cyberangriff ganz sicherlich anpassen.

Statistiken, Guides und Leitfäden von ANSSI, BSI, ENISA, usw. sind hier ebenfalls aufgeführt.

Sie sind noch kein Abonnent? ► Newsletter jetzt abonnieren – monatliche Updates erhalten.

Unsere Auswahl der 25 wichtigsten Cybersecurity Statistiken und Fakten für 2023 (bis jetzt)

1. Die wachsenden Kosten von Cybersecurity Angriffen, Verbrechen und Sicherheitsverletzungen

2. Daten zu Cyberangriffen und Datenschutzverletzungen

3. Daten zu Ransomware, und Threats

4. Mehr Sicherheit bei der Programmierung und Board of Directors

5. Daten zu Cyberbullying und AI Malware

6. Ein Blick auf die menschliche Seite der Cybersicherheit.

7. Cloud Computing und Cybersicherheit.

8. 8. Finanzsystem: Cyberangriffe

9. UPDATE 23-03-03 Mehr Sicherheit von nationalen und internationalen Infrastrukturen

► Schlussfolgerungen zu diesen IT-Sicherheit Statistiken für 2023

Angaben zur Methodologie der Studien

IT-Sicherheit:

Rückblick 2022, Trends 2023-2024

Wir unterteilen den Inhalt in sinnvolle Kategorien – von finanziellen Verlusten und Datenverlusten bis hin zu den Auswirkungen dieser Angriffe auf Unternehmen und ihre Mitarbeiter:innen.

Wir setzen in diesem Artikel Europa ins Zentrum.

Hinweis: Diesen Artikel werden wir regelmässig mit neuen Cybersicherheitsstatistiken aktualisieren, sobald sie verfügbar sind.

Schauen Sie wieder vorbei – speichern Sie diesen Link. Cybersecurity Daten für 2023: Definitiver Guide | CYTRAP Schweiz

1. Steigende Kosten durch Cyberangriffe, Verbrechen und Sicherheitsverletzungen

Kurzfristige Customer Experience (CX) Gewinne bei der IT Investition statt langfristige technische Investitionen für eine „produktive Effizienz” können nachhaltig grosse Kosten verursachen. Das musste Southwest im Dez 2022 erfahren.

T-Mobile hat ähnlich agiert. Bei einer massiven Datenpanne im August 2021 wurden die persönlichen Daten von mindestens 76,6 Millionen Menschen preisgegeben (mehr zu den 8 Datenpannen bei T-Mobile). Gemäss eines US $ 500 Mio Sammelklagevergleichs hat sich T-Mobile verpflichtet, in den Jahren 2022 und 2023 150 Millionen Dollar in Datensicherheit und Cybersicherheitstechnologien zu investieren.

Inwiefern T-Mobile bis anhin die Maximierung künftiger Ergebnisse unter Berücksichtigung der aktuellen Kostenbeschränkungen im Cybersecurity Bereich geschafft hat (“produktive Effizienz), darf bis anhin hinterfragt werden.

Der jüngste Angriff in den letzten Monaten, am oder um den 25. November 2022, blieb fast 6 Wochen lang unentdeckt. Dabei wurden persönliche Daten von etwa 37 Millionen Kunden preisgegeben.

1.1 Es wird teurer: Die Kosten einer Datenpanne für Organisationen weltweit belaufen sich im Durchschnitt auf US $4.35 Mio

Cost of Data Breach 2022-11-07 Report basiert auf einer Studie von IBM und dem Pokemon Institute. Der Studienbericht beinhaltet die Resultate von 3.600 Interviews. Die Personen kamen aus Organisationen, die von den Datenschutzverletzungen betroffen waren.

IBM definiert eine Sicherheitsverletzung als ein Ereignis, bei dem der Name einer Person und ein medizinischer Datensatz, ein finanzieller Datensatz oder beides, oder eine Debitkarte potenziell gefährdet sind. Diese Aufzeichnungen können in elektronischer oder Papierform vorliegen.

Die in der Studie berücksichtigten Verstösse reichten von 2.200 bis 102.000 kompromittierten Datensätzen.

Bei dieser Untersuchung wurde die Prozesskostenrechnung verwendet, die die Aktivitäten identifiziert und die Kosten entsprechend der tatsächlichen Nutzung zugewiesen werden: .

- Erkennung und Eskalation,

- Benachrichtigung,

- Reaktion nach der Verletzung und

- Geschäftseinbussen.

In der Grafik 50, S. 44 werden die weltweiten Durchschnittskosten mit $4,35 Mio beziffert.

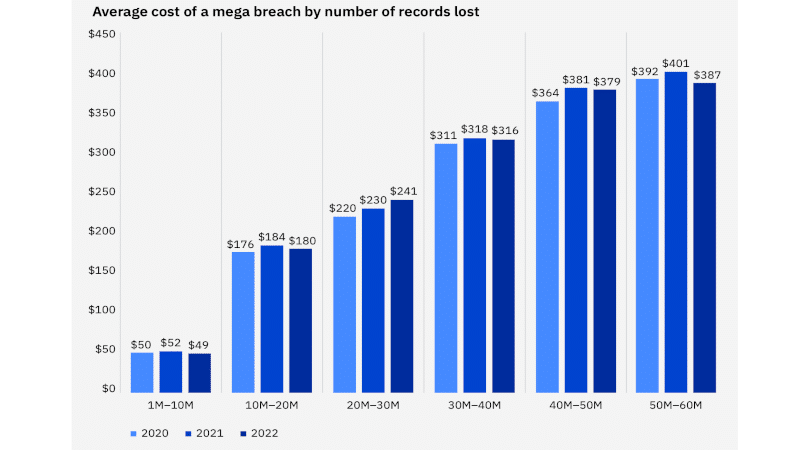

Die Grafik 53, S. 46 unten zeigt wie hoch die Kosten für einen Datenklau sind im Vergleich von 2020, 2021 und 2022.

2023-02-15 Update – Credit-Suisse Lohndaten in Indien geklaut

Am Montagabend hat die CS ihre Angestellten über ein Datenleck informiert. Betroffen sind sensible Informationen zu Löhnen und Vergütungen. Ein Ex-Mitarbeiter, der legal Zugang zu den Personaldaten hatte, hat diese Lohndaten im Informatikzentrum Pune 2019 illegal kopiert.

Was die Bank nicht erklärt ist, warum die Credit Suisse heikle Daten auf Servern in Indien speichert. Ebenfalls unerklärlich, wenn nicht sogar fahrlässig, ist die Tatsache, dass die Bank dies seit März 2021 anscheinend wusste. Sie hielt es aber erst nach gut 23 Monaten für nötig, Mitarbeiter:innen über dieses Datenleck zu informieren!

Die deutschen Datenschutzbehörden des Bundes und der Länder (DSK) sowie der Europäische Datenschutzausschuss (EDSA) halten aufgrund der weitreichenden, teils uneingeschränkten Zugriffsrechte der Sicherheitsbehörden und Geheimdienste auf personenbezogene Daten, das Datenschutzniveau in den USA, Indien, China und Russland grundsätzlich nicht als angemessen.

Internationale Unternehmen wie die Credit Suisse oder Behörden in der Europäischen Union (EU) haben deshalb einen schweren Stand zu argumentieren, dass der Datentransfer in diese Länder (noch) als datenschutzkonform zu werten ist.

Reputationskosten für die schon lange angeschlagene CS sind hier schwer abzuschätzen. Inwiefern die CS noch vom CH Datenschützer gebüsst wird, ist unwahrscheinlich.

Wegen betroffener Angestellten mit Wohnsitz in EU-Ländern, könnte deren Datenschützer z.B. in Frankreich gegen die CS noch eine Busse aussprechen. Insbesondere deshalb, weil die Bank weder die betroffenen MitarbeiterInnen noch die Datenschutzbehörde innerhalb von 72 Std. nach der Entdeckung des Data Breach im März 2021 informierte !

Fazit Credit Suisse

Die Prozesse und Abläufe bei der CS in Sachen Vulnerability Disclosure Programm, Cybersecurity und Datenschutz funktionieren anscheinend nicht optimal. Deshalb können anscheinend solche Pannen weder rasch gelöst noch compliant / regelkonform abgearbeitet werden.

Was ebenfalls zu wünschen übrig lässt, ist die Corporate Communication. Weder wirklich informativ noch wird transparent kommuniziert beim Hauptsitz in Zürich zum Thema.

Wir hoffen natürlich, dass die Outsourcing Strategie in Sachen Informatik von Joanna Hannaford, Chief Technology and Operations Officer (CTOO) und Executive Board Member auch wirklich hier Besserung bringt.

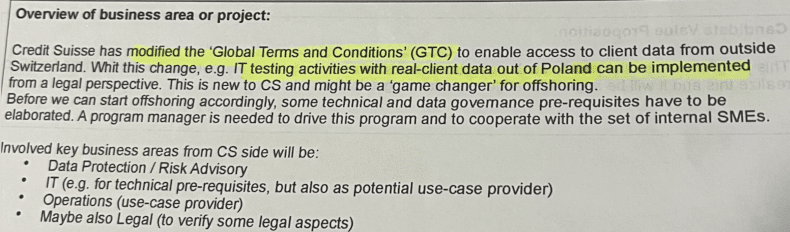

2023-02-17 Update – Credit-Suisse will IT Testing nach Polen verlagern

2023-02-17 Update -veröffentlichte Insider Paradeplatz einen Beschrieb eines Credit Suisse Projektes. Darin beschreibt die Bank, das IT Testing von Kundendaten in der Schweiz von Polen aus gemacht werden könnten.

Dabei scheint die Bank aber noch Compliance, Datenschutz und weitere Dinge abklären zu wollen. Danach sollte dem Outsourcing von diesen Pen Tests? nichts mehr im Wege stehen, denkt vielleicht die CS?

Doch für mich die von Lukas Hässig gemachte Schlussfolgerung, dass Kundendaten aus der Schweiz nun in Polen landen, nicht nachvollziehbar. Der Text sagt für mich nicht aus, das Kundendaten der Bank aus Zürich nach Polen verlegt werden.

Die Frage darf aber schon gestellt werden, was die Bank sich mit diesem „offshoring“ (gemäss Outsourcing Fachartikeln ist dies eher Nearshoring?) erhofft, nach dem Debakel in Pune, Indien (siehe oben).

Bin gespannt.

Outsourcing

Bevor der Notfallplan greifen kann, müssen die einzelnen Abläufe und Prozess durchgeplant sein. Das bedeutet, wir wissen, wer was macht, wann, wie und warum… etwas in Poland gemacht werden muss oder diese Daten in die Cloud sollen. Dies muss analysiert sein und Kosten wie auch Benefits wurden korrekt und realistisch kalkuliert.

1.2 Durchschnittliche Kosten für Datenverluste werden 2022 auf US $ 1.057.895 beziffert

Daten aus dem Bericht „Dell’s Global Data Protection Index 2022“ mit 1.000 IT-Entscheidungsträger (befragt August bis Oktober 2022) zeigen, dass die:

- durchschnittlichen Kosten für Datenverluste aufgrund verschiedener Störungen, einschliesslich Cyber-Vorfällen, im Jahr 2022 bei 1.057.895 US-Dollar liegen.

Bedenken und ein Mangel an Vertrauen in die Fähigkeiten ihrer bestehenden Datenschutzmassnahmen sind weit verbreitet. Dieses Misstrauen gegen die eigenen Fähigkeiten setzt Unternehmen einem Risiko aus, gemäss der Studie. Gemäss der teilnehmenden Firmen sind:

- 55 % nicht sehr zuversichtlich, dass ihre Organisation die Datensicherung (Backup) und Wiederherstellungs Service Level Ziele erreichen würde und

- 67 % sind besorgt, dass ihre Organisation bestehenden Datenschutz Massnahmen möglicherweise nicht ausreichen, um mit Malware und Ransomware-Bedrohungen effektiv zu managen.

1.3 Kosten für Datenschutzverletzungen werden voraussichtlich pro Fall US $5,5 Mio übersteigen

Ein neuer Bericht vom 2023-01 – Allianz Risk Barometer 2023 befragte 2’712 Risiko Management „Experten“, alles Allianz Firmenkunden, in 90 Ländern zum Thema Risk Management..

Die Daten zeigen, das z.B. Schweizer Teilnehmer Cyberattacken als ein hohes und geführliches Risiko einstufen.

Risiken werden wie folgt eingestuft:

- Wenn das Risiko für eine Datenschutzverletzung vorliegt, beunruhigt dies die Unternehmen am meisten.

- Grosse Sorge hier sind Ransomware-Angriffe und

- Teilnehmer sind besorgt über einen möglichen Ausfall von digitalen Lieferketten oder Cloud-Service-Plattformen.

Sowohl Cybersecurity als auch Geschäftsunterbrechungen waren die Hauptsorgen von 34 % der Befragten im Allianz Risk Barometer 2013.

2. Daten zu Cyberangriffen, Datenschutzverletzungen und Risiko Management

Die Gefahr, die von Schadsoftware ausgeht, sollte nicht unterschätzt werden. Malware ist eine Abkürzung für „bösartige Software“ und ein allumfassender Begriff für jedes Programm, das speziell dafür entwickelt wurde, ein System anzugreifen, zu beschädigen oder zu gefährden.

Zu den wichtigsten Malware-Kategorien gehören Trojaner, Viren, Würmer und Ransomware. Es gibt Malware-Beispiele, die auf alle wichtigen Betriebssysteme abzielen, einschliesslich derer von Apple, Android und Windows – sogar Linux.

Mit dieser steigender Gefahr von Malware steigt auch das Risiko das Datenpannen zu Verletzungen der EU Datenschutz-Grundverordnung (DSGVO oder GDPR auf English) führen könnten.

Hier ein paar interessante Beispiele.

2.1 2022 wurden 15,37 % der Computer von Internetnutzern weltweit mindestens 1 x mit Malware angegriffen.

Der Bericht 2023-01-18 Kaspersky Security Bulletin 2022 beziffert die Anzahl der Ransomware-Modifikationen auf 23.807während der Berichtsperiode von Nov. 21 bis Okt. 22. Diese konnten gemäss Bericht 41 neuen sogenannten Ransomware Familien zugeordnet werden.

Erfolgreiche Strafverfolgungsmassnahmen gegen Ransomware können nur bedingt etwas ausrichten. Die Bedrohung ist allgegenwärtig, lukrativ und bleibt weitgehend im Verborgenen.

Das heisst, die Abschaltung von z.B. Hive bringt eine kleine Verschnaufpause beim Ransomware-Problem (siehe FBI und US Dept. of Justice zum Fall Hive). Doch eine neu formierte Gruppe wird irgendwann auftauchen…

Und weiter geht es: Ab dem 03.02.2023 werden Tausende von VMware-Servern von Ransomware-Angriffen heimgesucht

Die Angriffe mit der Bezeichnung ESXiArgs nutzen eine 2 Jahre alte VMware-Schwachstelle aus. Mindestens 2.250 Maschinen wurden schon kompromittiert.

Ransomwhere, der Open-Source-Tracker für Ransomware-Zahlungen, hat auf der Grundlage von Censys- und Shodan-Daten eine Liste mit mehr als 1.700 Ransomware-Zahlungsadressen zusammengestellt, die bei den ESXi Nevada-Ransomware-Angriffen verwendet wurden. Bislang wurden zwei Zahlungen im Wert von 58.000 US-Dollar verzeichnet.

Neben den USA haben auch die Behörden in Deutschland, Frankreich, Italien und Kanada reagiert und untersuchen die Angriffe.

PS. Dieses Bespiel zeigt wie gefährlich alte nicht geschlossene (patched) Schwachstellen sein können (siehe steigende Anzahl CVEs für 2023 oben).

PPS. Der National Cybersecurity Centre – UK hat einen Ransomwhere Advisory 2022-02-09 erstellt, den man lesen sollte.

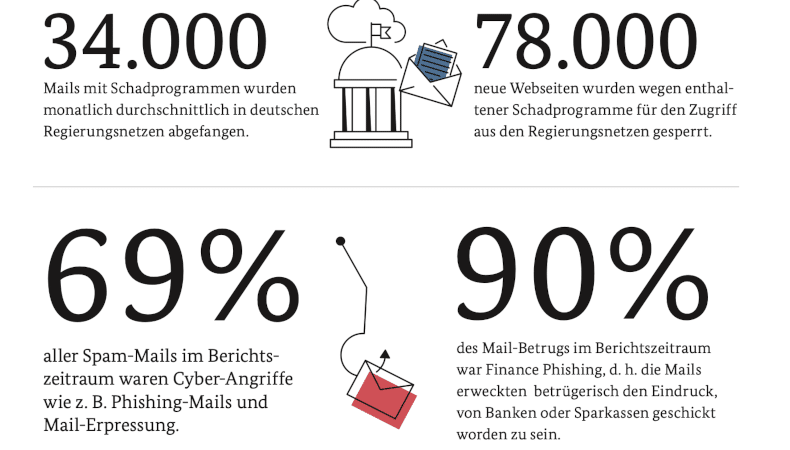

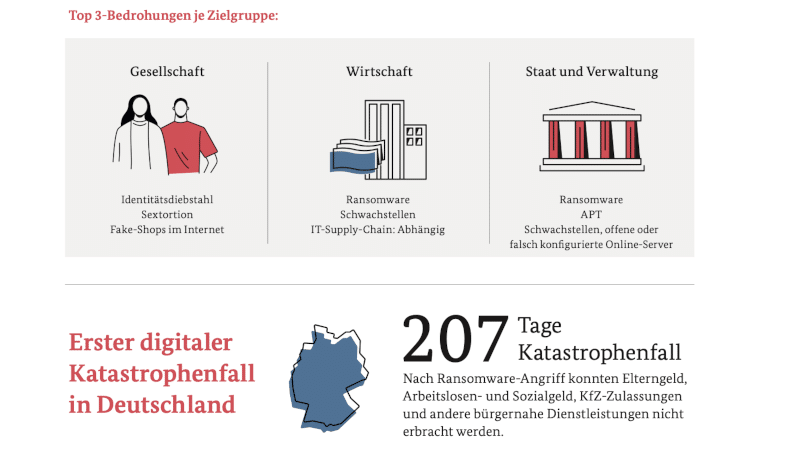

2.2 BSI Lagebericht – 207 Tage waren in Sachsen-Anhalt bürgernahe Dienstleistungen nicht oder nur eingeschränkt verfügbar (siehe Grafik oben/unten).

Gemäss dem 2022-10-22 BSI Lagebericht bleibt Cyber-Erpressung eine der grössten Bedrohungen in 2023. Die Lösegeld Forderungen habe dabei in der Anzahl und deren Höhe in 2022 in Deutschland stark zugenommen.

Das BSI meldete ebenfalls, dass 20’174 Schwachstellen – davon 13% kritisch – in Software-Produkten im Jahr 2021 bekannt wurden. Das entspricht, laut BSI Studie, einem Zuwachs von 10% gegenüber dem Vorjahr.

Das nicht nur Unternehmen Ziel von Ransomware-Angriffen sind, zeigt eindrücklich der folgenschwere Angriff auf eine Landkreisverwaltung in Sachsen-Anhalt.

Erstmals in Deutschland wurde 2022 wegen eines Cyber-Angriffs der Katastrophenfall ausgerufen. Elterngeld, Arbeitslosen- und Sozialgeld, KfZ-Zulassung und andere Dienstleistungen für Einwohner:innen waren in Sachsen-Anhalt für 207 Tage nicht oder nur eingeschränkt verfügbar.

2.3 Datenschutz Grundverordnung – DSGVO / GDPR: Seit 2018 mehr als € 2.8 Milliarden Bussgeld verhängt

Wie die Tabelle unten aufzeigt hat 2021 Amazon die höchste Busse erhalten. Doch insgesamt ist der Meta Konzern Leader, wenn man die verschiedenen Bussen addiert. Auch Google kann ein Liedchen über die DSGVO oder GDPR singen.

Wer hätte es gedacht, auch eine Warenhauskette aus Schweden hat es in die Liste der Top 10 Firmen geschafft, welche für deren DSGVO Verstösse gebüsst wurden – H&M.

Viel mehr Informationen finden sie in der Datenbank für DSGVO Bussgelder. Diese gibt an, in welchem EU-Land, gegen welche Firmen Bussgelder wegen Verletzungen der DSGVO verhängt wurden. Sie wird kontinuierlich aktualisiert.

Die Europäische Kommission hat jetzt entschieden dass alle grossen DSGVO Verfahren 6 x im Jahr von ihr überprüft werden sollen.

Ebenfalls wichtig. In der Rechtssache C-154/21 (Urteil vom 12.01.2023) hat der EuGH klargestellt, dass der Verantwortliche im Rahmen eines Auskunftsersuchens nach Art. 15 DSGVO verpflichtet ist, die Identität der Empfänger, die die personenbezogenen Daten verarbeiten (d.h. Firmen), mitzuteilen und zwar so konkret wie möglich.

Die blosse Auskunft, dass die Daten an „Geschäftskunden für Marketingzwecke“ weitergeleitet werden, wie im vorliegenden Fall geschehen, ist also in der Regel nicht (mehr) ausreichend.

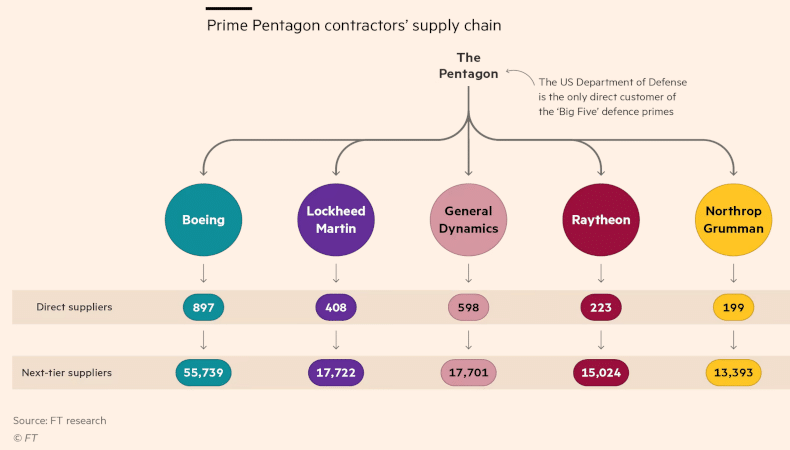

2.4 Supply Chain: 98 % der Unternehmen haben mindestens 1 Anbieter, bei dem in den letzten 2 Jahren ein Sicherheitsverstoss aufgetreten ist

Diese Statistik bedeutet zwar nicht, dass alle angeschlossenen Unternehmen von diesen Sicherheitsverletzungen betroffen waren, sie verdeutlicht jedoch das Ausmass der indirekten Risikoexposition.

Die typische Anzahl (Spitzendichte) von Drittanbieter Beziehungen liegt bei etwa 10. Ein Unternehmen, das Waren und Dienstleistungen direkt anbietet, wird als Anbieter („vendor“) bezeichnet. Werden die gleichen Dienstleistungen und Produkte im Auftrag eines Herstellers oder Anbieters erbracht, spricht man von Drittanbietern („third-party vendor“).

Was die Beziehungen zu vierten Parteien betrifft, so hat das typische Unternehmen, indirekte Beziehungen zu 60 bis 90 Mal so vielen vierten Parteien im Vergleich zu der Anzahl Drittanbieter.

Während nur eine Handvoll von Drittanbietern von mehr als 50 % der Unternehmen genutzt wird, steigt diese Zahl bei vier Anbietern auf 99 %.

Der Bericht von SecurityScorecard und dem Cyentia Institute vom 2023-02-01 weist darauf hin, dass die meisten Unternehmen nicht mehr als zwei Schritte von jedem der 50 wichtigsten Anbieter entfernt sind.

Wirkt sich also die Anzahl der Anbieterbeziehungen auf das Sicherheitsrisiko aus?

Die Untersuchung konzentrierte sich auf die Frage:

- Haben weniger sichere Unternehmen mehr Anbieterbeziehungen?

Die Antwort auf diese Frage lautet JA.

Wie Komplex diese Beziehungen sind macht eine FT.com Grafik klar hier.

3. Daten zu Ransomware und Threats

Im deutschsprachigen Raum wurden in den letzten Monaten mehrere Universitäten und Fachhochschulen erfolgreich angegriffen. Die Angriffe führten teilweise dazu, dass die Institutionen ihre IT-Dienstleistungen über längere Zeit einstellen mussten oder aufgefordert wurden, Lösegeld zu bezahlen.

Übrigens, meist klappt das Eindringen in die Systeme mit der Kompromittierung mehrerer Einzel-Accounts sowie einzelner Systeme. Mehr Details zum Ransomware Trend und weiteren Bedrohungen finden sie gleich hier.

3.1 Lösegeld-Erpressungen haben um 24 % oder mehr zugenommen

Wie eine Studie von 2022-04-28 Check Point Research berichtet, haben die Ransomware-Angriffe auf Unternehmen in aller Welt im Vergleich zum Vorjahr um 24 % zugenommen. Darüber hinaus perfektionieren Bedrohungsakteure ihre Erpressungsmethoden, um so viel Geld wie möglich zu erpressen, einschliesslich der Verwendung von vierfacher Erpressung.

Unternehmen können ein gewisses Ransomware-Risiko minimieren, indem sie bekannte ausnutzbare Schwachstellen oder Vulnerabilities konsequent patchen (z.B. mit einem Vulnerability Disclosure Program). Lösegeld-Erpresser haben oft deshalb Erfolg, indem sie bekannte Sicherheitslücken ausnutzen.

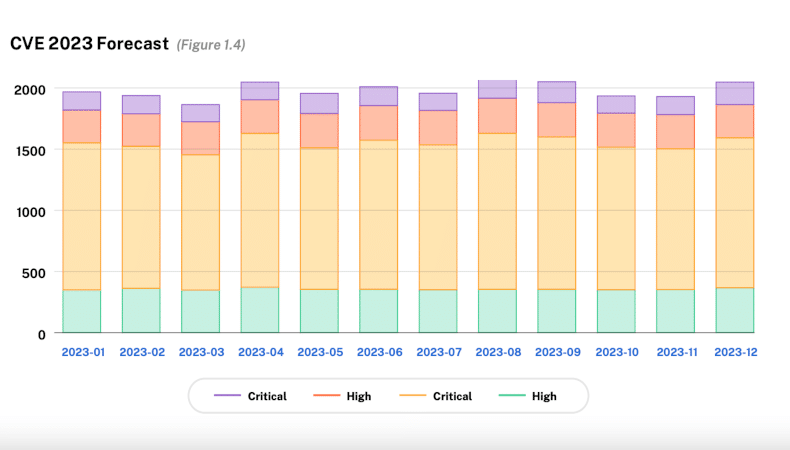

3.2 1’900 NEUE Common Vulnerabilities and Exposure(s) (CVEs) im Monat in 2023

Die zunehmende Bedrohung durch fehlerhafte Software wird sich noch verschärfen. Eine Bericht weist darauf hin, dass durchschnittlich mehr als 1’900 Common Vulnerabilities and Exposures (CVEs – Schwachstellen und Sicherheitslücken) pro Monat bekannt werden.

Darunter befinden sich jeden Monat 270 schwerwiegende und 155 kritische Schwachstellen, die es Angreifern oft ermöglichen, die Kontrolle über Computersysteme aus der Ferne zu übernehmen.

Die Daten zeigen, dass 94 % der im Jahr 2022 gescannten Organisationen mindestens einen unverschlüsselten Dienst hatten, der dem Internet ausgesetzt war.

Die meisten CVEs werden innerhalb von 30 Tagen nach ihrer Bekanntgabe ausgenutzt.

Coalition stützte sich bei der Erstellung des Berichts auf eine Kombination von Informationen, die aus Versicherungs- und Schadendaten, Scans von 5,2 Milliarden IP-Adressen basiert. Ebenfalls wurde mit einem globalen Netzwerk von Honeypots, d. h. Sensoren, die wichtige Informationen über Angriffe liefern, Daten gewonnen.

Die immer grössere Anzahl von neuen CVEs macht das Management dieser Arbeit immer schwieriger. Die Grafik unten zeigt, wie sich die neuen CVEs über die Monate während 2023 verteilen werden.

PS. Die CVE-Datenbank (Common Vulnerabilities and Exposures – verbreitete Schwachstellen und Gefährdungen) listet öffentlich bekannt gewordene Sicherheitslücken in Computern auf. Ihr Ziel ist es, den Datenaustausch zwischen verschiedenen Schwachstellen von Funktionen (Tools, Datenbanken und Dienste) zu erleichtern.

3.3 DDoS Attacken sind 2022 um 79% gestiegen

Cyberangriffe wie Phishing, Ransomware und DDoS-Angriffe (Distributed Denial of Service) sind bereits auf dem Vormarsch.

Der Report – Cloudflare: DDoS Attack Trends for 2022 Q4 zeigt auf, dass im vergangenen Jahr DDoS-Angriffe auf Netzwerke um 79 % gegenüber 2021 zugenommen haben.

Bei DDoS-Angriffen auf Netzwerke wird versucht, das Ziel zu überwältigen, indem die verfügbare Bandbreite überstrapaziert wird. Der Report (siehe auch Blogeintrag) zeigt ebenfalls auf, dass:

- 86 % des Datenverkehrs zu Cloudflare-Kunden in Litauen und

- 80 % des Datenverkehrs zu Cloudflare-Kunden in Finnland Angriffsdaten waren.

Hier könnten sich vielleicht die Dinge, auch wegen der geopolitischen Lage, während 2023 signifikant verschlechtern.

3.4 Cyberrisiken machen den WEF Davos 2023 TeilnehmerInnen Sorge – was auch schon 2015 der Fall war.

Während dem WEF Davos 2023 wurde ebenfalls eine globale Antwort auf den aufziehenden ‚Cybersturm‘ gefordert. Einige generelle Dinge, wie eine erhöhte Bedrohung und immer ausgefeiltere Cyberangriffe, waren dabei Thema.

WEF und Accenture – Global Cybersecurity Outlook 2023 – 2023-01-18 gibt einen „birds-eye“ Ausblick auf was passieren könnte.

Die Daten wurden dabei mit Hilfe einer Umfrage mit 117 Teilnehmer:innen aus 32 Ländern und 22 Industrien gesammelt. Ebenfalls wurde Daten von Interviews und WEF Workshops usw. genutzt (siehe S. 33 im Bericht).

Die Qualität der Daten in diesem WEF Report ist sehr schwierig zu beurteilen.

Was gesagt wird ist, dass Manager sich der Gefahr bewusst seien. Doch das hat man schon 2015 beim WEF Davos diskutiert (Bericht der BBC – Kaspersky, z.B.).

2023 hat sich die Diskussion von der Frage, wie Cyberangriffe gestoppt werden können wegbewegt. Im Zentrum stand die Frage, wie Unternehmen damit umgehen können, wenn sie unweigerlich angegriffen werden.

Wir sagen den Managerinnen: ‚Geht davon aus, dass ihr kompromittiert worden seid‘

Urs E. Gattiker, CyTRAP Labs

In Davos war der Fokus primär auf was Regierungen machen könnten. Policy Fokus, wenig Praktisches.

3.5

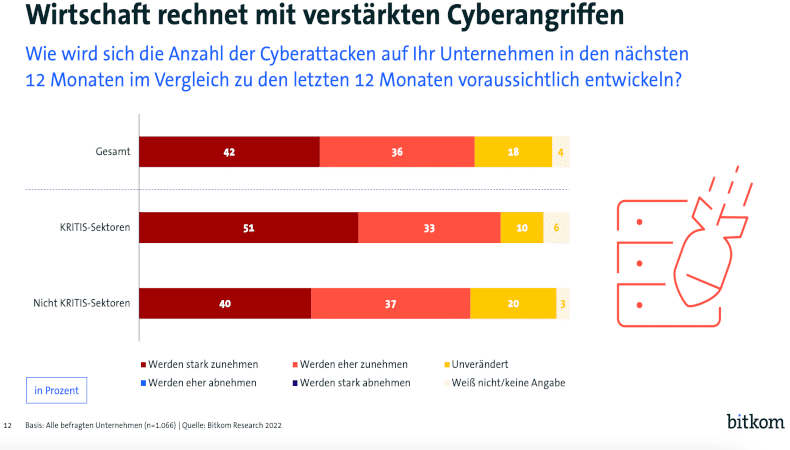

43 % der betroffenen Unternehmen haben in Deutschland mindestens eine Attacke aus China erlebt, 36% von Akteuren aus Russland

Nach Angaben des Branchenverbandes Bitkom – Wirtschaftsschutz 2022 – 2022-08-31,

entsteht der deutschen Wirtschaft durch Datendiebstahl, Spionage und Sabotage ein jährlicher Schaden von 203 Milliarden Euro.

So haben:

- 69 % der Befragten angegeben, dass ihnen in den vergangenen zwölf Monaten IT- oder Telekommunikationsgeräte gestohlen wurden, oder dass sie dies vermuten.

- 63 Prozent der Befragten geben an, dass ihnen sensible Daten gestohlen wurden (PLUS 3 % im Vergleich zum Vorjahr).

- 57 % berichten vom Ausspähen ihrer digitalen Kommunikation

Geht es um digitale Daten, dann habe es Angreifer verstärkt auf die Daten Dritter – beispielsweise Daten von Kunden – abgesehen:

- 80 % der Firmen waren von Datendiebstahl betroffen speziell E-Mails.

- 48% berichteten, dass Kundendaten im Visier der Angreifer waren.

- 38 % der Unternehmen geben an, dass ihnen unkritische Informationen wie etwa Marktanalysen entwendet wurden.

- 32 % wurden Cloud-Zugangsdaten gestohlen und bei

- 25 % waren Daten der Mitarbeiter:innen betroffen.

Wie die Grafik unten zeigt, erwarten die teilnehmenden Unternehmen, dass sich die Lage 2023 verschlechtern wird.

PS. Die Befragung nutzte Computergestützte telefonische Befragung und eine Schichtung der Zufallsstichprobe. Sehr saubere Arbeit – siehe Methodik auf S. 16, chapeau!

4. Mehr Sicherheit bei der Programmierung und Top Management

Jedes Unternehmen, oder die Firma bei der die meisten Cybersecurity Arbeiten outgesourced werden, braucht zwei Arten von Expertinnen:

- IT-Sicherheit Expertinnen welche die Applikationen mit Hilfe von Software programmieren, UND

- Cybersecurity Expertinnen welche bei Anpassungen oder weiteren Updates/Verbesserungen der Programme im Betrieb für Sicherheit sorgen.

Das ist oft eine sehr grosse Herausforderung!

4.1 Consumer Reports – 2023-01-11 – Report: Future of Memory Safety

In den letzten 2 Jahren haben immer mehr Projekte damit begonnen, Rust nach und nach für in C und C++ geschriebene Codebasen zu übernehmen, um den Code speichersicherer zu machen. Dazu gehören Initiativen von Meta, Googles Android Open Source Project, das C++-dominierte Chromium-Projekt (sozusagen) und der Linux-Kernel.

Im Jahr 2019 gab Microsoft bekannt, dass 70 % der in den letzten 12 Jahren behobenen Sicherheitsprobleme Probleme mit der Speichersicherheit waren. Die Zahl war hoch, weil Windows hauptsächlich in C und C++ geschrieben wurde. Seitdem hat die Nationale Sicherheitsbehörde (NSA) Entwicklern empfohlen, sich strategisch von C++ abzuwenden und stattdessen C#, Java, Ruby, Rust und Swift zu verwenden.

Der Bericht Future of Memory Safety von Consumer ReportS (2023-01-11) befasst sich mit einer Reihe von Themen, darunter die Herausforderungen bei der Einführung von speichersicheren Sprachen an Universitäten, das Misstrauen gegenüber speichersicheren Sprachen, die Einführung von speichersicheren Sprachen in Codebasen, die in anderen Sprachen geschrieben wurden, sowie Anreize und öffentliche Rechenschaftspflicht.

Der Bericht empfiehlt Entwicklern unter anderem, eine Liste von Massnahmen zur Abschwächung der Speichersicherheit für eine Software zu erstellen und eine Art „Nährwertkennzeichnung“ (nutrition label) bereitzustellen, die unter anderem den Prozentsatz des Codes angibt, der von sicheren Sprachen, Audits, Fuzzing, Sandboxing und Least Privilege abgedeckt wird.

4.2 USA Studie zeigt, Cybersecurity ist wichtig doch Board Members fühlen sich überfordert

Laut einem Bericht des Diligent Institute – What Directors Think 2023-01-31, haben die Aufsichtsratsmitglieder (CH = Vorstandsmitglieder) von Unternehmen in den USA Schwierigkeiten, die sich rasch entwickelnde Bedrohung durch Cyberangriffe zu überblicken.

Sie betrachten die Cyber- und Datensicherheit als ihre grösste Herausforderung.

Der Bericht, der auf einer Umfrage unter 300 Aufsichtsratsmitgliedern basiert, zeigt, dass diese Schwierigkeiten haben, Fragen der Cybersicherheit und der digitalen Transformation zu verstehen.

Fast die Hälfte der Aufsichtsratsmitglieder nimmt an Weiterbildungsprogrammen für Verwaltungsratsmitglieder teil, um sich auf die neuen Regeln zur Offenlegung von Datenschutzverletzungen vorzubereiten, die die Securities and Exchange Commission vorschlägt, heisst es in dem Bericht.

- 38 % der in der Studie teilnehmenden Board Members sind der Meinung, dass die Beaufsichtigung der Cyber- und Datensicherheit die grösste Herausforderung darstellt.

- < 9 % eines durchschnittlichen Vorstands verfügen über technisches Fachwissen,

- 50 % der befragten Unternehmen haben kein technische (IT, Cybersecurity) Expertise im Vorstand.

5. Daten zu Cyberbullying und AI Malware

Artificial Intelligence oder Künstliche Intelligenz hat auch Konsequenzen für den Bereich IT-Sicherheit (siehe weiter unten), Marketing und Datenschutz. Da werden die ethischen Richtlinien in Sachen Verwendung immer wichtiger. Hier haben das europäische Parlament und die Europäische Kommission wichtige Vorarbeit geleistet (Download Ethik Guidelines).

Alles zum Thema AI im White Paper vom Deutschen Marketing Verband (DMV)

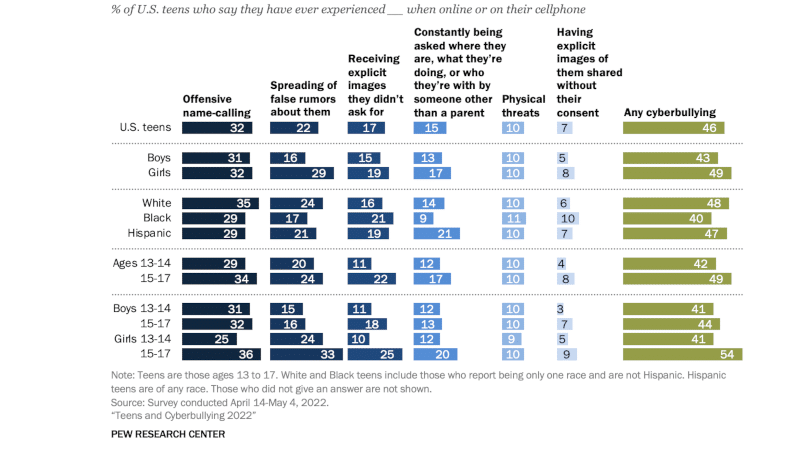

5.1 Fast die Hälfte der US-Jugendlichen wurde schon einmal online schikaniert oder belästigt – Cyberbullying

In einer Umfrage des Pew Research Report – Online Harassment and Bullying – 2022-12-15 vom 14. April bis 4. Mai 2022 fast die Hälfte Bullying (46 %) erlebt zu haben. Die US-amerikanischen Teenager im Alter von 13 bis 17 Jahren nahmen an einer Umfrage zum Thema Cybermobbing teil.

Am häufigsten wird von Jugendlichen über Beschimpfungen berichtet: 32 % der Jugendlichen gaben an, dass sie online oder über ihr Handy beschimpft wurden.

Das körperliche Erscheinungsbild wird als relativ häufiger Grund für Mobbing genannt.

Ältere Teenager-Mädchen geben besonders häufig an, dass sie insgesamt und wegen ihres Aussehens im Internet gemobbt werden.

PS. Pew’s Studie basiert auf ein landesweit repräsentatives Online-Forschungspanel für die USA

5.2 Generation Z: Artificial Intelligence (AI) / Künstliche Intelligenz (KI) ermöglicht Jugendlichen Malware zu schreiben.

In einem Check Point Research Report wird darauf hingewiesen, dass ChatGPT die Verbreitung von Malware vereinfachen könnte, indem das Erstellen von Malware unterstützt wird.

Dem Bericht zufolge nutzen Teilnehmer von Cybercrime-Foren, von denen einige über wenig oder gar keine Programmierkenntnisse verfügen, ChatGPT, einen Chatbot mit künstlicher Intelligenz (KI), der im November als Beta-Version auf den Markt kam, um potenzielle Malware zu schreiben.

Ein Teilnehmer gab beispielsweise an, ChatGPT habe ihm beim Schreiben des ersten Skripts, das er angeblich verfasst hatte, „nette Hilfe“ geleistet. Das Skript, so fanden die Forscher von Check Point heraus, konnte „leicht modifiziert werden, um den Computer einer Person ohne jegliche Benutzerinteraktion zu verschlüsseln“.

Die Forscher von Check Point haben mit Hilfe von ChatGPT selbst Malware mit vollständigem Infektion Fluss entwickelt; sie schrieben: „Die harte Arbeit wurde von den KIs erledigt, und alles, was uns bleibt, ist die Ausführung des Angriffs.“

Kurzbeschrieb mit Screenshots und Podcast 2023-01-16 von Check Point zum Thema AI ChatGPT und Malware.

6. Cybersicherheit – Guides, Checklisten, Trends – Hilfe für den CISO (Chief Information Security Officer)

Warum brauchen Sie eine Checkliste oder einen Leitfaden zur Cybersecurity? Beide bieten Ihnen die Möglichkeit, um mit der Untersuchung und Bewertung des aktuellen Stands der Cybersicherheit in Ihrem Unternehmen zu beginnen.

6.1 Verschlüsselung – kompetent erklärt – Datenschutzstelle Fürstentum Liechtenstein

Datenlecks (siehe) sind eine Gefahr für den Schutz von Daten und unserer Privatsphäre. Es lohnt sich also die digitale Kommunikation entsprechend vor neugierigen Blicken zu schützen. Eine Möglichkeit hierbei bietet der Einsatz von modernen Verschlüsselungsverfahren.

- Doch wie funktioniert moderne Verschlüsselung?

- Welche Verschlüsselungsverfahren gibt es?

- Welche Aspekte gilt es bei der Nutzung zu beachten bzw. welche Schutzziele werden verfolgt?

Ohne zu sehr auf technische Details einzugehen, die Datenschutzstelle Fürstentum Liechtenstein gibt hier die Grundlagen und Verfahren anhand von Beispielen aus der Praxis. Sehr gut gemacht !

6.2 Die TOP 10 der aufkommenden Bedrohungen für die Cybersicherheit bis 2030 von ENISA

Die European Network Security Agency (ENISA) hat 2022-11-12 zusammen mit Partnern wie z.B. CSIRTs diese Liste der aufkommenden Bedrohungen im Cybersecurity Bereich erarbeitet. Sie ist nicht gerankt, aber zeigt, wie gross z.B. die Risiken (siehe weiter oben – Lieferkette – Supply-Chain Cybersecurity Risiken) sind, wenn wir die Abhängigkeiten in der Supply-Chain mit berücksichtigen.

- Gefährdung der Lieferkette durch Software-Abhängigkeiten

- Fortgeschrittene Desinformationskampagnen

- Zunahme des autoritären Charakters der digitalen Überwachung/Verlust der Privatsphäre

- Menschliches Versagen und ausgenutzte Altsysteme („legacy systems“ in cyber-physischen Ökosystemen

- Gezielte Angriffe, die durch Daten intelligenter Geräte verstärkt werden

- Mangelnde Analyse und Kontrolle von weltraumgestützten Infrastrukturen und Objekten

- Aufkommen fortgeschrittener hybrider Bedrohungen

- Mangel an Fachkräften

- Grenzüberschreitende IKT (Information, Kommunikation, Technologie) Dienstleister als Single Point of Failure – siehe Supply-Chain)

- Missbrauch künstlicher Intelligenz

Die Infografik gibts hier: 2022-11-11 ENISA Cybersecurity Threats Fast-Forward 2030

6.3 ANSSI publiziert einen Guide für das Management von Cyberrisks

Frankreichs ANSSI (Agence nationale de la sécurité des systèmes d’information) hat einen Guide für das effektivere Management des digitalen Risiko publiziert.

Grund ist, dass Gefahren und Risiken Organisationen jeglicher Grösse und Art auf unvorhersehbare und rasante Weise gefährden. Die Auswirkungen auf die Produktivität, die finanzielle Gesundheit oder das Vertrauen von Kunden und Partnern dürfen gemäss ANSSI nicht länger ignoriert werden.

Aus diesem Grund schlägt ANSSI vor, dass das digitale Risiko auf der höchsten Ebene der Organisation berücksichtigt werden. Das gelingt dann, indem man einen Ansatz zur Beherrschung des digitalen Risikos verfolgt, der der Struktur der Organisation und ihren Aufgaben entspricht.

Der Leitfaden ermöglicht gemäss ANSSI die folgenden Herausforderung zu meistern:

- Das Ausmas des digitalen Risikos zu erfassen.

- Das Risiko zu verstehen und sich organisieren zu können

- Auf dem eigenen Cybersecurity-Management aufbauen und stärken.

- Das digitale Risiko steuern und die Cybersicherheit für das Unternehmen verbessern

Der Guide inklusive einem Video gibt es hier:

6.4 Was ist die EU NIS2 Richtlinie (EU 2022/2055)?

Die EU NIS2 Richtlinie (EU 2022/2055) macht Cybersecurity jetzt auch regulatorisch zur Chefsache.

EU NIS2 ist der europäische Rahmen für Betreiber Kritischer Infrastrukturen und legt Cybersecurity Mindeststandards in der EU fest. Die Richtlinie betrifft 18 Sektoren und deren Unternehmen mit 50 Mitarbeiterinnen plus und ab 10 Mio EUR Umsatz.

Die NIS2 wurde 2022-12-27 im Official Journal of the European Union publiziert und trat am 16. Jan. 2023 in Kraft.

Für die Umsetzung der Richtlinie ist eine Frist von 21 Monaten vorgesehen. Innerhalb derer muss jeder EU-Mitgliedstaat die verschiedenen Vorschriften in nationales Recht umsetzen.

Das heisst z.B., dass das NIS 2 in Frankreich spätestens in der zweiten Hälfte des Jahres 2024 in Kraft treten wird.

NIS2 Richtlinie (EU 2022/2555) erweitert die Betroffenheit und Pflichten deutlich. Ab 17. Oktober 2024 müssen Mitgliedstaaten sicher stellen, dass:

- Unternehmen in 18 Sektoren

- ab 50 Mitarbeitern und mehr als

- 10 Mio. EUR Umsatz

die NIS Richtlinie umgesetzt haben. Mehr hilfreiche Erklärungen dazu von:

- ANSSI Strategy Deputy Director Yves Verhoeven zur NIS2 Richtlinie.

- Open Kritis EU NIS 2 Cyber Security hilft das Ganze ein wenig einzuordnen.

- Sie können hier den Text von EU NIS 2 auf English und Deutsch ansehen, sehr interessant

- Wirtschaftskammer Österreich WKO hat tolle Infos zu EU NIS2 – kurz und verständlich!

Wir werden Sie weiterhin informieren, was die NIS2 Richtlinie (EU 2022/2555) betrifft.

6.5 PWC – Wo eine Studie nicht unbedingt hilfreich ist

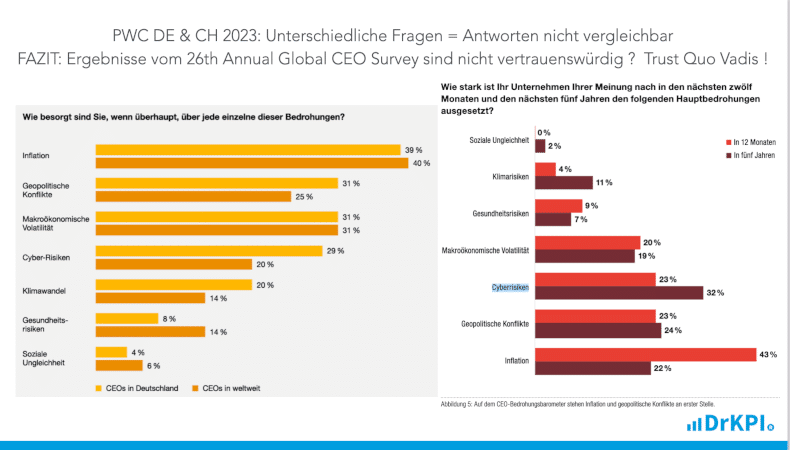

Viele Studien habe ich hier nicht eingefügt, weil diese schlichtweg zu viele Fragen offen lassen. Ein Beispiel ist die Studie von PWC, welche 4410 CEOs aus 105 Ländern befragt.

Inwiefern sich die an die CEOs gestellte Frage in Sachen Cybersecurity vergleichen lassen, ist unklar (siehe Image unten). Doch wenn CEOs aus DE eine andere Fragestellung zu Cyber-Risiken beantworten, als ihre Kolleginnen in der Schweiz, wie können wir dann die Resultate zwischen diesen Ländern vergleichen?

Kann ich dann den in der Studie gemachten Rückschlüsse vertrauen?

Die PWC DE hat ganz oben auf der Website 4’500 Teilnehmer, obwohl es nur 4’410 sind. Die genaue Zahl der Teilnehmer aus Deutschland wird nicht angegeben.

Die PWC Schweiz beschreibt die Stichprobe kurz – 4410 Teilnehmer weltweit und 95 aus der Schweiz, Antworten wurden dabei nach Grösse des BIP gewichtet…usw.

PS. nDSG oder revDSG in der Schweiz ab 1. Sept. 2023. Dazu hat PWC Schweiz einen sehr guten FAQ als Einstieg: Einhaltung des revidierten schweizerischen Bundesgesetzes über den Datenschutz (revDSG) – Häufig gestellte Fragen.

Key Learnings TO GO: Bevor wir Daten zu Cyberbullying, Cybercrime, Online Safety, Data Breach, Advertising Fraud, Zero-Day Exploits, Hacker Attacks, Coordinated Vulnerability Disclosure interpretieren = Methodologie der Studie genau lesen. So wird es gemacht, FREE Download:

Gattiker, Urs E.; Sinistra, Patrizia; Babuzki, Johanna & Temmen, Taina; (2021-01). Mit den richtigen Daten die besseren Entscheidungen treffen (Leitfaden, Ratgeber, Checklisten) Whitepaper. Duesseldorf: Deutscher Marketing Verband e.V. (DMV). Aufgerufen am 2022-08-13 auf https://tinyurl.com/gute-Daten

7. Cloud Computing und Cybersicherheit

Fehler bei Aktualisierungen der Netzwerk-Einstellungen sind ein häufiger Grund für grossflächige Störungen. So war das die Ursache für den sechsstündigen Komplettausfall von Facebook, Instagram und WhatsApp im Oktober 2021.

Facebook hat in einem Blogpost eine fehlerhafte Änderung der Konfiguration dafür verantwortlich gemacht. Die knapp 3 Milliarden monatlichen Nutzer des Unternehmens weltweit konnten in dieser Zeit die Dienste Facebook, WhatsApp, Instagram und Messenger nicht erreichen.

7.1 Warum Cloud-Compputing die Dinge nicht einfacher macht

Während 89 % der Unternehmen (Flexera, 2022, S. 16) aus verschiedenen Gründen (geopolitisch, technisch, Diversifizierung der Anbieter) eine Multi-Cloud-Strategie verfolgen, gehen die Vorteile auch mit einer zusätzlichen Komplexität bei der Verbindung, Sicherung und Überwachung einer Multi-Cloud-Umgebung einher.

Ebenfalls nutzen Unternehmen immer mehr Anwendungen.

Cisco schätzt die Zahl auf ca. 1’935 Anwendungen im Durchschnitt pro Unternehmen. Dies ist ein Anstieg von 15 % im Vergleich zu vor fünf Jahren (Centoni, 2022-06-15). Weiter ist jede dieser Anwendungen über Dutzende von APIs zugänglich.

API oder Application Programming Interface ist eine Schnittstelle, welche die Kommunikation zwischen zwei Anwendungen ermöglicht. Jedes Mal, wenn Sie z.B. eine Sofortnachricht auf Threema versenden, oder die Wettervorhersage auf Ihrem Mobiltelefon abrufen, nutzen Sie eine API.

All diese Programme, Anwendungen und Schnittstellen erhöhen das Risiko für Schwachstellen, welche von Cyberkriminellen ausgenutzt werden können.

Dies hat z.B. zur Folge, dass fast 8 von 10 Unternehmen eine Datenschutzverletzung (Data Breach) in der Cloud erlebt haben (Yachin, 2021-07-01). Datenschutz Fälle kommen oft zum Vorschein, wenn noch andere Dinge nicht richtig funktionieren.

7.2 EDBP – Koordinierte Durchsetzungsmassnahmen, Nutzung von Cloud-basierten Diensten durch den öffentlichen Sektor

Der EDSB hat ebenfalls Datenschutzempfehlungen für die Nutzung von Cloud-Diensten durch den öffentlichen Sektor veröffentlicht. Diese wurden nach koordinierten Untersuchungen von 22 Datenschutzbehörden im gesamten EWR (einschließlich des EDSB) im letzten Jahr ausgearbeitet.

Laut der Vorsitzenden Andrea Jelinek haben „Organisationen des öffentlichen Sektors, die Cloud-Dienste nutzen, Schwierigkeiten, GDPR-konforme Dienste und Produkte zu erhalten“, und diese neue Checkliste sollte sehr nützlich sein.

7.3 Microsoft 365 – Ist der datenschutzgerechte Einsatz unmöglich?

Microsoft Services Data Protection Addendum (DPA)) vom 15.9.22 hat die #Datenschutzkonferenz (DSK) folgende Kritikpunkte am 25.11.22 publiziert:

- Hauptkritikpunkt: Microsoft verarbeite personenbezogene Daten der eigenen Kunden zu eigenen und nicht legitimen Zwecken. Auch würde Microsoft diese Daten nicht korrekt löschen.

- Es fehle an einer Klarstellung der Arten und Zwecke der #Datenverarbeitung und der verarbeiteten Datenarten in den Verträgen mit den Kunden, d.h. keine angemessenen:

2.1 Massnahmen zum Schutz internationaler Datentransfers, gemäss Schrems II-Entscheidung erforderlich, vorhanden seien UND

2.2 technische und organisatorische Massnahmen für Services anbieten, die nicht in die Professional Services fielen. - Die derzeitige vertragliche Regelung zur Anzeige neuer Unterauftragnehmer gegenüber den Kunden würde nicht genügen.

Wenn noch nicht gemacht, gilt es jetzt eine Analyse der bestehenden Risiken zum Gebrauch von Microsoft 365 zu machen.

Da ein Nachweis der Datenschutzkonformität von Microsoft 365-Diensten allein mittels Microsoft-Terms laut DSK nicht erbracht werden kann, ist hier Handarbeit gefragt.

- Bewerten Sie bitte die Kritikalität der Microsoft 365-Cloud-Anwendungen gemäss Ihren Nutzung mit einer Risikoanalyse.

Mann sollte auf Anfragen vorbereitet sein wenn z.B. das LfDI Baden Württemberg vorstellig wird was sensible Daten oder z.B. die Sozialverwaltung betrifft und die Nutzung von Microsoft 365-Diensten.

- 25.11.2022 – Festlegung zur Arbeitsgruppe DSK „Microsoft-Onlinedienste“ (PDF Download)

- 25.11.2022 – Zusammenfassung des Berichts zur Arbeitsgruppe DSK „Microsoft-Onlinedienste“ (PDF Download)

Ganz anders tönt es natürlich bei Microsoft, deren Medienmitteilung hier:

Zusätzlich hatte Microsoft noch eine Störung am 25 Jan. 2023 der z.B. auch LinkedIn für ca. 2 Std. lahmlegte. Nutzer von verschiedenen Dienstleistungen konnten nur über Twitter erfahren wie die Situation war, z.B. für Teams.

Erst diese Woche am 7. Feb. 2023 beklagten sich Outlook Nutzer über die Tatsache, dass der Service für mehrere Std. nicht genutzt werden konnte. Der Ausfall begann morgens um 7 Uhr Schweizer Zeit und dauerte den ganzen Tag an. Am Abend wurde die Störung von Microsoft als behoben gemeldet.

Solche Pannen machen nicht nur Nutzern von Microsoft Software oder Applikationen Probleme. Auch Firmen deren Applikationen auf Microsoft Azure, AWS oder Google gehostet werden, erfahren Einschränkungen in solchen Fällen. Beispielsweise war auch Slack für einige Zeit am Dienstag offline.

Diese Beispiele zeigen, wenn der Cloud Provider Probleme hat, werden für ganz viele Organisationen das Arbeiten schwierig. Leute für Terminals im Büro ohne was zu tun…

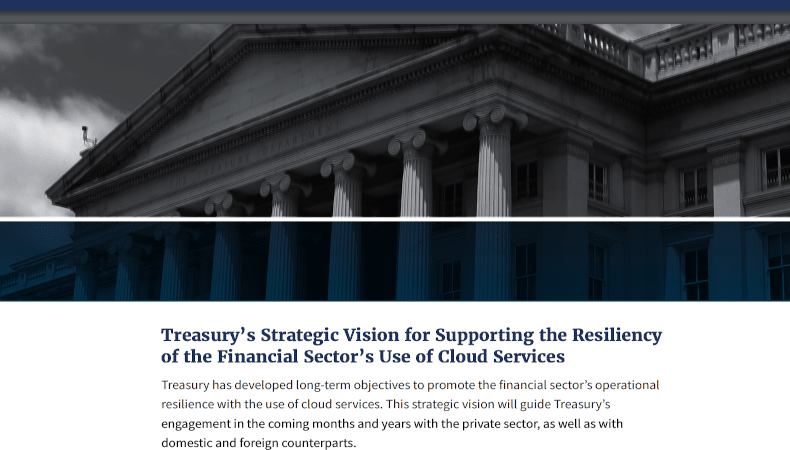

7.4 USA Treasury Cloud Report: Vorteile für Finanzdienstleister – Herausforderungen wegen Markenkonsoldierung und Mangel an IT Fachkräften

Das US-Finanzministerium dokumentierte in einem Bericht vom 2023-02-08 die Vorteile der Cloud-Technologie für Finanzdienstleistungen, warnte aber auch vor den Herausforderungen welche sich aus den:

- zunehmenden Marktkonsolidierung,

- den Sicherheitsrisiken und

- dem Mangel an IT-Fachkräften ergeben.

Die Finanzdienstleister benötigen eine bessere Unterstützung ihrer Mitarbeiter, mehr Transparenz und eine bessere Reaktion auf Cybersecurity Incidents durch die Cloud-Anbieter. Dies würde helfen mit dem Übergang von lokal in die Cloud bei:

- IaaS (Infrastructure as a Service) ist ein On-Demand-Zugang zu in der Cloud gehosteten physischen und virtuellen Servern, Speicher und Netzwerken – die Backend-IT-Infrastruktur für die Ausführung von Anwendungen und Arbeitslasten in der Cloud.

- PaaS (Platform as a Service) ist ein On-Demand-Zugang zu einer kompletten, sofort einsatzbereiten, in der Cloud gehosteten Plattform für die Entwicklung, Ausführung, Wartung und Verwaltung von Anwendungen.

- SaaS (Software as a Service) ist ein On-Demand-Zugang zu sofort einsatzfähiger, in der Cloud gehosteter Anwendungssoftware.

Das U.S. Treasury sieht sich genötigt, die Zusammenarbeit zwischen dem Finanzsektor und den Cloud Service Providern mit Hilfe einer neuen Lenkungsgruppe Cloud-Services zu fördern.

In dem Bericht werden sechs allgemeine Bedenken geäussert unter anderem:

- Unzureichende Transparenz seitens des Cloud Service Provider (CSP) kann das Risikomanagement und die Überwachung sowie Compliance erschwehren UND

- Branchenweite Gefährdung durch Datenschutzverletzungen und Ausfälle von CSPs.

In einem vom Ausschuss hervorgehobenen Fall war eine kleinere Bank nicht in der Lage, ihre bevorzugte Backup-Konfiguration bei ihrem SaaS-Anbieter zu sichern.

Ein größeres Finanzinstitut war besorgt über die Übertragung von Verschlüsselungsprotokollen beim Wechsel des Dienstanbieters.

Der Bericht stellte auch fest, dass US-Banken der Meinung sind, dass sie mehr Schwierigkeiten haben, Prüfungs- oder Auditrechte von CSPs zu erhalten als Banken in anderen Ländern.

Europa

Europäische Firmen müssen ebenfalls die Rechtskonformität der verschiedenen Applikationen abklären. Spezielle wenn diese von Dritten im Auftrag für das Unternehmen ausgeführt werden. Auch wenn diese Applikationen von der Firma selber in der Cloud bei z.B. AWS gehandelt werden, muss dies abgeklärt werden.

Ebenfalls muss eine Risikobeurteilung stattfinden, idealerweise bevor die Applikation auf die Cloud geht. Ansonsten sicherlich nachträglich, wie z.B.:

- Gibt es heute in der Cloud nur Daten, die nicht besonders schützenswert sind?

- Können auch “vertrauliche” oder als “geheim” eingestufte Daten und schützenswerte Personendaten in die Cloud verschoben werden (siehe auch Cloud Computing Act USA)?

Übrigens, die Deutsche Datenschutz Konferenz (DSK) betrachtet Microsoft 365, z.B. als nicht DSGVO konform!

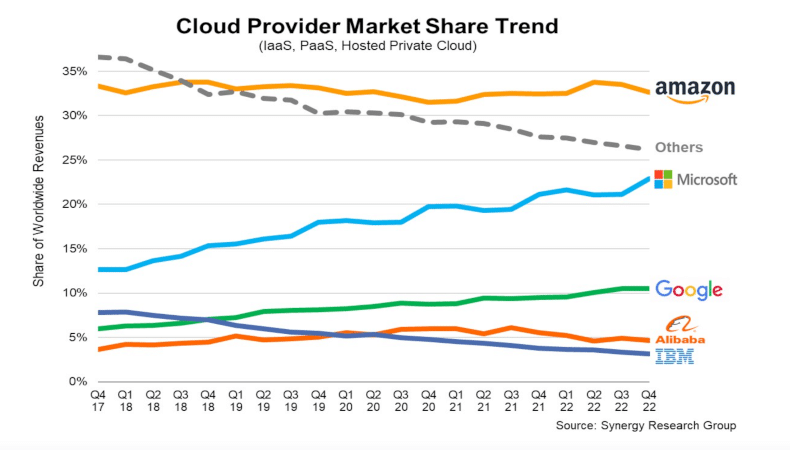

Unten sehen Sie die Marktanteile der erfolgreichsten Cloud-Service Providers gemäss einer Studie von Synergy 2023-02-06.

VDP – Vulnerability Disclosure Program Tipp: Cloud Richtlinien überprüfen

Ob ein Unternehmen in der Lage ist, die Einhaltung der Richtlinien oder der DSGVO für deren Cloud Computing bei Amazon, Dropbox, Google, Microsoft oder Salesforce zu überprüfen, darf hinterfragt werden.

Apple hat dies in den iCloud Nutzungsbedingungen gelöst, nur private Nutzer sind zugelassen. Unter „Ziffer IV. Nutzung des Dienstes durch dich.“ Abschnitt A „Dein Account“ schreibt Apple:

Außerdem stimmst du zu, dass der Dienst nur für den privaten Gebrauch bestimmt ist (…) https://www.apple.com/legal/internet-services/icloud/de/terms.html

iCloud is not DSGVO compliant, nach Apple Nutzungsbedingungen

Das Beispiel zeigt, dass wir die Regeln der verschiedenen Dienste welche wir nutzen überprüfen müssen.

Ein Beispiel gefällig? Eine Mitarbeiterin nutzt ein privates oder vom Unternehmen gestelltes iPhone. Dieses ist aus der Fabrik eingestellt, sodass es Daten inklusive private und geschäftliche eMails in der iCloud speichert. Wenn solche Daten gestohlen werden sollten, kann das Unternehmen von Apple keine Hilfe erwarten, die Nutzungsbedingungen sind klar…

8. Finanzsystem: Cyberangriffe

Eine Regulierung der Services welche Finanzinstitute von Drittanbietern beziehen ist zur Zeit ein heisses Thema.

Ransomware, Data Breaches, usw. werden hier ein immer wichtigeres Thema. Zur Zeit ist aber unklar, ob die Finanzaufsichtsbehörden überhaupt in der Lage wären, die Softwarekonzerne zu überwachen – selbst wenn die Politiker dies zulassen. Es gibt bei Finanzaufsichtsbehörden eine grosse Lücke bei den Cybersecurity Kompetenzen und der Kultur.

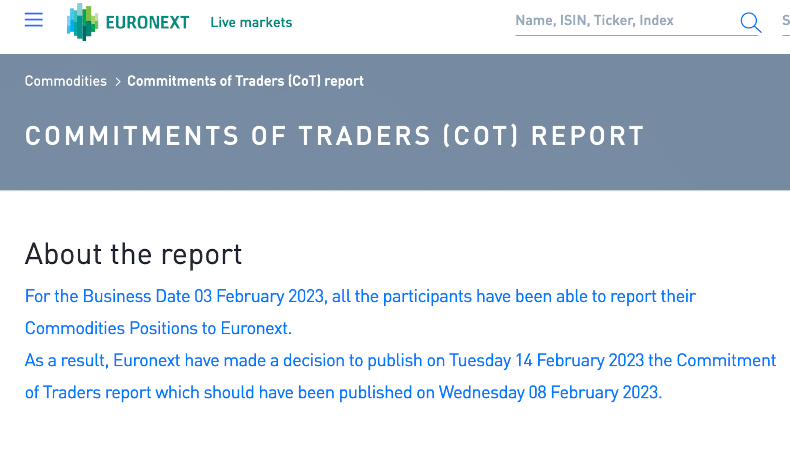

8.1 US CFTC – Commitments of Traders Report fällt aus !

Händler von Derivaten neigen dazu, die US Commodity Futures Trading Commission (CFTC) an einem Freitag genau zu beobachten. An diesem Tag veröffentlicht die CFTC normalerweise ihren wöchentlichen „Commitments of Traders“-Bericht, der die gesamte Positionierung auf den Derivate Märkten, z. B. für Öl-Futures, zeigt.

Für Februar 2023 fehlen diese Daten bisher!

Grund war, dass eine kleine öffentlichkeitsscheue Datengruppe namens Ion Markets – mit Hauptsitz in Dublin – am 31. Januar einer Ransomware Attacke zum Opfer fiel. Die Dienstleistungen werden von Dutzenden amerikanischer und europäischer Marktteilnehmern genutzt.

Das US Treasury Dept. versuchte mit einer Pressemitteilung am 10 Februar die Wellen zu glätten.

Der Ransomware-Angriff, von dem 42 Kunden betroffen waren, zwang Banken und Makler, Derivategeschäfte manuell zu bearbeiten Dies machte es der CFTC unmöglich, die sequenziellen Positionsdaten zusammenzustellen. Einigen Händlern zufolge könnte sich dies auf die Preise ausgewirkt haben.

Für den CyTRAP Cybersecurity Report 2023 ist dies deshalb wichtig, weil es das Resultat einer sich fort schleichenden Entwicklung darstellt. Der Finanzsektor ist in den letzten Jahren in eine starke Abhängigkeit von großen und kleinen Drittanbietern gerutscht.

Rostig Behnam, Vorsitzender der CFTC wies schon am 23. Januar auf dieses Problem hin. Dies sei eine grosse Quelle neuer Risiken für die Finanzmärkte wie auch die Öffentlichkeit. Eine schockierendes Resultat in der Ion-Saga ist, dass das Unternehmen abgesehen von einer knappen ersten Erklärung keine öffentlichen Updates zu den Ereignissen gegeben hat, siehe hier:

Cleared Derivatives Cyber Event

ION Cleared Derivatives, a division of ION Markets, experienced a cybersecurity event commencing on 31 January 2023 that has affected some of its services. The incident is contained to a specific environment, all the affected servers are disconnected, and remediation of services is ongoing. Further updates will be posted when available.

ION, Minerva House, 4 Floor, Simmonscourt Road, Dublin 4, Ireland

Ausser der obigen Pressemitteilung wurde bis heute Feb. 19 von ION nichts publiziert. Welche Daten gestohlen wurden ist auch bis heute unklar.

Auch Euronext musste den wöchentlichen Rostoffhandelbericht über die Derivative verschoben.

Eine Umfrage aus dem Jahr 2022 unter 130 globalen Finanzinstituten ergab, dass 74 % im vergangenen Jahr mindestens einen Ransomware-Angriff erlebt haben. Kritische Markt-Infrastrukturen, wie Börsen und Clearinghäuser, sind bereits von Cybersecurity Vorfällen betroffen.

Christy Goldsmith Romero, ein CFTC Kommissarin (10. Feb.)

Christy Goldsmith Romero wies darauf hin, im Justizministerium würde man diesen Trend als Ransomware as a Service (RaaS) Attacke bezeichnen, ein ironisches Wortspiel mit dem bekannten Begriff Software as a Service (SaaS).

Die Problematik scheint darin zu bestehen, dass diese Drittanbieter nur geringfügig beaufsichtigt werden. Das Europäische Parlament will hier Abhilfe schaffen, es verabschiedete den Digital Operational Resilience Act, der auch Finanzkonzerne für die Sicherheit der von ihnen genutzten Technologieanbieter verantwortlich macht.

Gillian Tett (17. Februar) meint, dass es weder machbar noch fair sei, von Finanzunternehmen und Banken zu erwarten, dass sie diese Technologieanbieter selbst beaufsichtigen.

Ein realistischer Weg wäre jedoch, den regulatorischen Rahmen zu erweitern – und die Finanzaufsichtsbehörden zu bitten, Tech-Anbieter und andere digitale Unternehmen selbst zu kontrollieren.

Und was an der ION-Saga so alarmierend ist, ist, dass sie zeigt, dass das Single points of failure (Spof) Problem nicht nur auf Big Tech beschränkt ist. Agustín Carstens, Leiter der Bank für Internationalen Zahlungsausgleich, argumentierte an der BIS Conference (8-9 Feb) in Basel, dass in dieser Hinsicht ein regulatorisches Umdenken gerechtfertigt ist.

Ein Notfallplan für Finanzintermediare, Drittanbieter und Derivative-Händler wäre ein guter erster Schritt.

Doch ob die Finanzaufsichtsbehörden überhaupt in der Lage wären, die Softwarekonzerne zu überwachen – selbst wenn die Politiker dies zulassen? Eine Frage die schwer zu beantworten sein dürfte.

Doch für heute ist sicher, die Finanzaufsichtsbehörden haben zur Zeit diese Cybersecurity Kompetenzen nicht. Sie müssten sich diese zuerst zulegen, was im heutigen Arbeitsmarkt nicht einfach sein dürfte.

9. Mehr Sicherheit von nationalen und internationalen Infrastrukturen

Hier listen wir einige der wichtigsten Entwicklungen in Sachen Cybersecurity und Policy aus verschiedenen Ländern.

9.1 „Cybersecurity 2023-2025 Strategic Plan“

CISA 2023-2025 Strategic Plan ist die Nationale Cybersicherheitsstrategie der USA, welche die Biden-Harris-Regierung kürzlich veröffentlicht hat. Sie konzentriert sich darauf, die Last der Verteidigung des Cyberspace auf Softwareanbieter und Dienstleister zu verlagern.

Der Strategieplan CISA 2023-2025 ist der erste umfassende Strategieplan der Behörde seit der Gründung von CISA im Jahr 2018. Die CISA wird ein besonderen Fokus auf diese Strategie legen.

Die Strategie fordert die Eigentümer und Betreiber kritischer Infrastrukturen auf, Mindestsicherheitsstandards einzuhalten. Ebenfalls sollen Softwareunternehmen für Fehler in ihren Produkten haftbar gemacht werden.

Die USA sollen alle Elemente ihrer nationalen Macht nutzen, um Cyberangriffe zu verhindern, bevor sie stattfinden. Dies schein ein Hinweis zu seinn, dass die Regierung Biden beabsichtigt, die so genannte „Defense Forward“-Strategie des US-Cyber Command fortzusetzen. Mit dieser sollen böswillige Hacker in ausländischen Netzwerken aufgespürt werden.

Schlussfolgerungen zu Cybersecurity Statistiken

Diese IT-Sicherheit oder Cybersecurity Statistiken für 2023 geben einen Überblick was in 2022 alles passiert ist. Zusätzlich zeigen z.B. die Checklisten wie wir uns für dieses Jahr besser schützen können.

Wichtig ist sicherlich, dass man egal woher ein Bericht kommt die Angaben zur genutzten Methodologie lesen muss. Diese zeigt uns was gut und was weniger gut gemacht wurde, oder aber ob wir den Daten wirklich vertrauen können (gutes Beispiel wie man dies professionell löst von PEW Research).

Die Abschwächung der Risiken durch Dritt- und Viertanbietern ist eine der grössten Herausforderungen für Datenschutz und Cybersicherheit. Ein Unternehmen kauft z.B. SAP Software Leistungen über einen Drittanbieter ein. Es kann also passieren, dass ein Unternehmen einen Datenschutzvorfall hat, weil seine Daten bei einem Dritt- oder Viertanbieter geklaut wurden. Das kann passieren, wenn ein Nutzer das gleiche Passwort welches er bei Firma A verwendet, auch beim Dienstleister B verwendet. Der Hacker versucht jetzt mit dem Passwort von Firma A mit Hilfe von Credential-Stuffing-Attacken auch Zugang bei Unternehmen B zu bekommen (Beispiel Pay Pal Attacke Dez. 2022).

Wir sind heute dank Cloud Computing und Outsourcing so miteinander vernetzt, dass unsere komplexe Lieferkette uns gegen Datenschutzverstösse noch anfälliger macht. Das zeigt wie wichtig das Verzeichnis der Bearbeitungstätigkeiten ist.

Das Datenverzeichnis dokumentiert, wie und zu welchem Zweck Personendaten bearbeitet werden. Dabei spielen Metadaten eine wichtige Rolle. Diese geben Auskunft über das Wer/Was/Wann/Wo/Warum der Daten. Wenn man die Beschreibungen nicht hat, entgehen einem grosse Teile des Wissens

Das Datenverzeichnis ist ein „lebendes“ Dokument, das laufend überprüft und aktualisiert werden muss. Darin muss auch klar abgewogen werden, welche Dritt- oder Viertanbieter Daten im Auftrage bearbeiten und wie hier die Risiken abgedeckt werden.

Sie sehen es gibt noch viel zu tun.

Dank auch an Case Crane, deren Beitrag: The Definitive Cyber Security Statistics Guide [2023 Edition] – USA Fokus — hat mich dazu inspiriert diesen hier zu schreiben. Aber mit Fokus auf Europa.

Uns interessiert ihre Meinung zum Thema Cybersecurity, Datenschutz, Bedrohungen, usw.

Hinterlassen Sie einen Kommentar unten, ihre Erfahrungen, Kenntnisse sind hier wichtig.

Über DrKPI® – CyTRAP Labs

Gerne beraten wir Sie in allen Fragen rund um die Themen Cybersecurity, Digital Marketing, DSGVO-Compliance und SEO Analytics.

Wir helfen Ihnen mit unserer langjährigen Erfahrung bei der professionellen, effizienten und erfolgreichen Umsetzung Ihrer Digital Marketing Strategie — z.B. mit den richtigen KPIs aus dem DrKPI® PageTracker – oder beim Aufbau von Ihrem Vulnerability Disclosure Programm (VDP).

Wir unterstützen Sie bei der Projektplanung, dem Prozess-Management, mit der VDP Umsetzung und dem Controlling.

Messen, was zählt => is die Devise.

Hat Ihnen dieser Beitrag gefallen?

Dann abonnieren Sie den monatlichen DrKPI® Newsletter mit wissenswerten Trends aus Marketing, Cybersicherheit, DSGVO und Analytics sowie Updates zum DrKPI PageTracker Wochenquiz.

► Newsletter jetzt abonnieren

Methodologie: Dinge werden anders definiert und gemessen

Unsere Auswahl der 15 wichtigsten Statistiken und Fakten zur Cybersicherheit für Fortune 500, KMUs und Freelancer sowie Privatpersonen aus dem Jahr 2022/2023. Dabei sind:

Cyberbullying, Cybercrime, Online Safety, Data Breach, Advertising Fraud, Zero-Day Exploits, Hacker Attacks, Coordinated Vulnerability Disclosure (2023 bis jetzt)

Bitte nicht vergessen, die Daten variieren je nach Quelle. Beispielsweise sind nicht alle Cyber-Vorfälle (cyber incidents) und Cyber-Verbrechen (cybercrimes) gemeldet.

Auch definiert nicht jede Studie die Cybersecurity Breaches gleich. Auch die Datenschutzverletzungem wird unterschiedlich gemessen.

Zu guter letzt, ausser wir erwähnen dies ausdrücklich, alle aufgeführten Studien sind nicht repräsentativ, Das bedeutet vereinfacht gesagt, die Studienteilnehmer:innen wurden nicht nach dem Wahrscheinlichkeitsprinzip ausgewählt. Somit hatte nicht jede Person oder Unternehmen die gleiche Chance in der Studie teilzunehmen. Deshalb ist es nicht immer ratsam, allgemeine Rückschlüsse aus solchen Studien zu ziehen.

Nichtsdestotrotz, die Informationen sind sehr interessant für Experten in Sachen Datenschutz, Cyber Security, Compliance und Vorstände (C-Level Management). Sie geben einen guten Überblick wo wir in Europa sind und wohin sich die IT-Sicherheit hin bewegt.

2 Antworten

Hi

Der Beitrag ist echt start. Liebe das Inhaltsverzeichnis rechts das mir erlaubt gleich einzutauchen in den Teil der mich wirklich interessiert.

Was sehr interessant ist, sind die Details zum Cloud Computing. Die Marktanteile sind ja so, das 3 Firmen Amazon, MS und Google den Markt dominieren… Das macht das Risiko Management nicht einfacher.

Wohin wohl die Reise gehen wird, da immer mehr in die Cloud geht.

Gian

Danke für das Feedback.

Das Problem ist ebenfalls, das wir zwar wissen, dass die Dinge nicht gut funktionieren wie z.B. Microsoft 365… aber wir es trotzdem abonnieren. Beispiel hier:

Die Bundesverwaltung in der Schweiz will – neben Kantonen ZH und SH – Microsoft 365 einführen. Dies obwohl EU & DE sagen, nicht DSGVO konform. Wir berichteten im Cybersecurity Stats 2023 darüber (siehe oben). Interessant ist:

„Nutzerinnen und Nutzer dürfen in der Cloud von Microsoft keine besonders schützenswerten Daten und keine vertraulichen Dokumente speichern…. E-Mails und Kalender … werden weiter vom Bund selber und vor Ort in den Rechenzentren des Bundes («On-Premises») verarbeitet und gespeichert“. Medienmitteilung des Bundes

Also wenn der Mitarbeiter keine schützenswerte Daten oder vertrauliche Dokumente in der Cloud Speichen darf, wo dann…. auf seinem Laptop oder privaten Handy?

Muss der Mitarbeiter von Fall zu Fall selber entscheiden? Das scheint mir kein gutes Risiko Management zu sein… Noch folgt das Best Practice oder guter Governance.

Ich bin. gespannt wie sich das weiter entwickelt bei den öffentlichen Stellen in Europa und Microsoft 365.

Schönen Abend.